La Legge Italiana sullo spionaggio elettronico

In Italia non esistono leggi direttamente riferite allo spionaggio elettronico. La legge di riferimento e’ la 675/1996 che tutela i cittadini assicurando il diritto alla privacy, senza citare il fenomeno dello spionaggio elettronico. Esiste anche la legge 98 del 1974 che tratta genericamente l’utilizzo di apparecchiature per monitoraggi.

E’ quindi il FINE per il quale vengono utilizzati gli apparecchi che puo’ essere sanzionabile. Gli apparecchi per lo spionaggio sono solo “strumenti” il cui possesso e’ libero, in quanto equiparati ad un qualsiasi altro apparecchio elettronico. Anche la transazione e’ libera; ci sono negozi aperti al pubblico che vendono microspie in Italia e all’estero. E’ quindi esclusiva responsabilita’ dell’utilizzatore fare in modo che l’eventuale uso sia corretto.

Uso a norma di legge degli apparecchi concepiti per lo spionaggio elettronico

Gli strumenti per lo spionaggio non significano necessariamente “spionaggio”. Sono infatti possibili molti usi completamente a norma di legge.

Una cimice, vista l’elevata sensibilita’ acustica e le ridotte dimensioni, puo’ essere usata per:

Controllo dei neonati.

Usi sperimentali e/o didattici nel campo dell’alta frequenza.

Monitoraggio dei rumori naturali non percepibili dall’orecchio umano.

Piattaforma sonora distaccata per riprese video (rumori ambientali locali della zona che si sta riprendendo quando la ripresa avviene a distanza).

Ausilio sonoro alle riprese di animali liberi, bird-watching, ecc.

Controllo delle persone anziane o dei malati.

Controllo del funzionamento dei macchinari, anche domestici.

Monitoraggio di procedure automatizzate pericolose o tossiche.

Antifurto per casa, ufficio, negozio e auto.

Monitoraggio di case normalmente disabitate.

Radioripetitore a distanza di suonerie, campanelli, fonti sonore, ecc. Posizionando la “cimice” vicino ad un televisore ad esempio, potremo muoverci libermente con un piccolo ricevitore tascabile continuando a seguire il programma che ci interessa.

Radiocollare per animali domestici; se l’animale scappa, sara’ possibile inseguirlo, localizzarlo e raggiungerlo.

Radiocintura per bambini; potremo seguirne il gioco e gli spostamenti comodamente da casa, in spiaggia e nei parchi.

IMPORTANTE: Mai usare un microtrasmettitore in ospedale o in aereo.

La difesa elettronica: cosa fare se ci si sente spiati

Chi ha interesse a spiarvi?

Concorrenti, venditori, investigatori privati, consulenti finanziari, colleghi invidiosi della vostra posizione, partner sospettosi, gli organi di stampa, sindacalisti , agenzie o enti governativi, ecc. La lista è lunga.

Perché potreste essere un possibile obiettivo ?

Soldi e potere sono le due principali cause che stanno dietro allo spionaggio di qualsiasi genere. Se voi potete dire o fare qualcosa che potrebbe aumentare o modificare la ricchezza o l’influenza di qualcuno, allora voi siete un possibile obiettivo.

Ma lo spionaggio e’ davvero diffuso?

Basta leggere i giornali per trovare quotidianamente storie su furti di informazioni. In effetti molte inchieste giornalistiche prendono il via da fughe di notizie. Ricerche durate anni vengono bruciate da una imperdonabile leggerezza nel mantenimento della privacy. Rapporti interpersonali o di lavoro vanno in fumo a causa della incapacità a contenere gli altrui sguardi e orecchi indiscreti. Patrimoni e risparmi posti alla mercé di altri, solo perché non si è saputo difendersi da ciò che loro avevano messo in atto per violare la nostra vita privata.

E’ possibile proteggersi?

Se siete a conoscenza della vulnerabilità della vostra privacy, allora potete prendere le necessarie precauzioni., utilizzando ad esempio un rilevatore di microspie professionale. Certi metodi su cui si basano le tecniche di spionaggio risultano ovvi, basta solo che ci pensiate un attimo. Altri spesso sono abusi di quanto le moderne tecnologie ci offrono e di quanto esse pervadono, oramai, la nostra vita personale. Il tempo ha dimostrato come le tecniche che possono essere usate per spiarvi o controllarvi sono molte e spesso applicate con notevole successo.

Trashing

Immersione nei rifiuti, archeologia dello scarto o passare al setaccio la spazzatura, si riferiscono tutti alla tecnica di individuare, controllare e acquisire informazioni su di voi tramite la vostra spazzatura. Ritenuta una tecnica poco probabile, verso cui non disdegnamo un sorriso divertito, in effetti rappresenta una delle metodologie più efficaci per reperire informazioni. Lettere personali, estratti conto bancari, ricevute di alberghi, scontrini fiscali, biglietti con annotazioni e/o numeri di telefono contribuiscono a fornire la radiografia dei nostri interessi, delle nostre abitudini o semplicemente dei nostri affetti. Oltretutto la legge non ritiene illegale questo tipo di azioni e quindi non è possibile neppure citare in giudizio il responsabile.

Difese:

Praticate e incoraggiate la distruzione sistematica di tutta la documentazione ritenuta privata. Acquistate e usate abitualmente i distruttori di documenti. Eliminate il 2° ed eventualmente il 3° foglio dal block notes su cui avete scritto un appunto. Ponete vicino alla fotocopiatrice un apparecchio distruggi-documenti. Eliminate sistematicamente i nastri delle macchine da scrivere tramite bruciatura. I floppy disk difettosi vanno eliminati tramite taglio. Non riponete i documenti da distruggere in un raccoglitore. Distruggeteli subito! Fotografie, bigliettini, involucri di merce acquistata per corrispondenza vanno distrutti totalmente. In caso di emergenza, al limite adoperate lo scarico del water per disperdere il documento, dopo averlo sminuzzato a mano. Strappate in più parti i moduli d’ordine che vi inviano per acquisti tramite posta e di cui non fruite. Se non potete distruggere al meglio la vostra spazzatura, almeno disperdetela in più contenitori posti in luoghi lontani tra loro e non vicino alla vostra sede o abitazione.

Microspie e micro registratori vocali

Attraverso i metodi descritti in questa pagina possono essere carpite molte informazioni, ma il metodo che sfrutta le microspie e/o i registratori micro risulta essere il più devastante per la vostra privacy. Veri e propri attacchi vengono scagliati con queste tecnologie e i risultati sono spesso all’altezza delle aspettative dei ficcanaso. Abitualmente si è portati a pensare che nessuno possa avere interesse a spiarci, bene provate a fare mente locale su tutti i vostri piccoli o grandi segreti, poi ripensate a quanto avete letto sui giornali o ascoltato in televisione in tema di intercettazioni e poi tirate voi stessi le conclusioni.

Difese:

Non discutete dei vostri progetti con altri che non siano necessariamente obbligati a conoscerli. Non discutete nulla di riservato in luoghi sospetti. Non inventatevi soluzioni o acquistate prodotti di difesa elettronica, tipo giocattolo. Contattate una Rivenditore di prodotti per sorveglianza audio video, o un consulente per attività di bonifica di controspionaggio. In caso di assoluta emergenza, accendete una radio o aprite un rubinetto d’acqua, per coprire in parte la conversazione. Contrariamente a quanto potete vedere in televisione, nei film o nei cataloghi, la ricerca e lo snidamento di ” cimici ” è una attività che richiede costosi apparati unitamente a grande esperienza. Il continuo aggiornamento e la profonda conoscenza del tema in oggetto, fanno sì che solo un professionista possa vantare una capacità di tutela della privacy nel campo delle telecomunicazioni e dell’informatica adeguata al crescente avanzare della tecnologia in campo spionistico. E per ultimo, se ritenete essere insicuri della vostra privacy elettronica, comportatevi come se non lo foste !!!

Raccolta delle informazioni

La raccolta di dossier personali si può effettuare anche ricostruendoli con piccole parti. Semplici e innocue informazioni, raccolte in maniera legale possono aiutare a ricostruire una completa radiografia della vita privata o professionale di ognuno di noi. Per ovviare a ciò, sarebbe opportuno agire con cautela e prudenza nel permettere a chiunque di venire a conoscenza di informazioni alle quali non vi sia ragione logica di accedere.

Difese:

Controllate e fotocopiate le credenziali di ognuno dei partecipanti ad un gruppo di lavoro. Doppio controllo. Verificate se ciò che viene svolto è necessario e se rientra nei compiti del personale che lo esplica. Questo riguarda soprattutto i tecnici delle telecomunicazioni, i tecnici dei computer, gli addetti alla manutenzione, gli addetti alle pulizie, gli elettricisti, ecc. Evitate, nel modo più assoluto, di lasciare circolare nei luoghi di lavoro personale non riconoscibile e non autorizzato a frequentarli. Apponete sugli abiti del personale un documento di identificazione, con foto a colori e settore di appartenenza. Richiedete le motivazioni e prendetene nota su un registro, sull’ora e le ragioni che hanno indotto il dipendente a varcare i confini di una zona a lui non riservata. Fornitori e clienti e tecnici estranei all’azienda devono avere il cartellino di identificazione ” Visitatori ” di un colore forte e non confondibile con quello del personale, il quale sarà rilasciato solo dietro deposito di un documento di identità. Il luogo ove permangono i visitatori deve essere a ragionevole distanza dai luoghi dedicati al mantenimento delle informazioni riservate. Non permettete che alcuno, al di fuori di chi è autorizzato, possa avvicinarsi ai luoghi ove esistono informazioni riservate senza che sia accompagnato da personale di fiducia e preposto alla sorveglianza. Comunque evitate di porre totale fiducia in qualcuno, non date le chiavi della vostra vita o della vostra azienda nelle mani di chi domani potrebbe rivelarsi un nemico e se lo fate almeno prevedetene le conseguenze. Controllate periodicamente il vostro sistema di sicurezza. Verificate che sensori, telecamere, controllo accessi e altro sia realmente funzionante. Siate presenti alle verifiche tecniche del vostro sistema di sicurezza o affidate l’incarico a personale di vostra fiducia. Fatevi rilasciare dal tecnico della manutenzione della sicurezza una relazione datata e firmata, unitamente a fotocopia di un documento d’identità. Sostituite periodicamente le serrature delle porte di accesso ai luoghi ove vengono conservate informazioni riservate. Eventualmente integrate le stesse con serrature elettroniche a scheda oppure a combinazione. Notate se si verificano strani e frequenti cambiamenti di autovettura o abitazione tra i vostri collaboratori. Rapportate sempre il tenore di vita dei vostri collaboratori alla loro retribuzione. Informazioni frammentate possono essere ricucite sino ad ottenere informazioni complete. Le informazioni sono come l’acqua, di goccia in goccia formano i torrenti.

Hacking

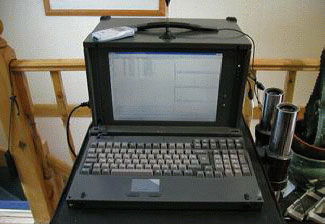

Lo spionaggio mirato ai personal computer, laptop, reti di computer e sistemi di accesso remoto è in forte aumento. Non è mai sufficiente spiegare quanto sia necessario provvedere, con sollecitudine, alla tutela delle informazioni depositate su supporti magnetici e ottici. Ad esempio, in caso di furto del vostro portatile, pensate al tempo e ai costi per: Ricostruire il file clienti con tutti i dati. Ricostruire la vostra rubrica telefonica. Ricostruire la vostra corrispondenza. Ricostruire i file con le password di accesso. Tutto questo senza considerare il danno che scaturisce dalla possibilità, non tanto remota, che possa cadere nelle mani della concorrenza. Un altro rischio è lo spionaggio praticato da personale interno all’azienda e di cui si stima si attesti intorno al 80% di tutto lo spionaggio informatico mondiale. Colleghi invidiosi del vostro successo, vendita a terzi di dati riguardanti i vostri progetti e/o risultati, i profili dei clienti con i relativi dati riguardo il fatturato, la solvenza, ecc. La ricerca di informazioni da parte di spie, pronte a rivendere sul mercato al miglior offerente i procedimenti di lavoro o le idee che avete sviluppato, vanifica di fatto qualunque legge di mercato, sottraendo risorse economiche importanti a voi, per darle in mano ai vostri concorrenti. Non crediate che questo vi sia così estraneo, forse è ora di pensarci …

Difese:

Sviluppate un comune senso della sicurezza. Limitate l’accesso fisico ad estranei nelle stanze del Centro Elaborazione Dati e a tutti i luoghi delicati. Limitate l’accesso al software. Usate password di qualità. Ponete al sicuro il materiale per il PC : floppy-disk, copie di backup, ecc. Non lasciate mai un terminale attivo. Ponetelo sempre in Log-off. Fate in modo di essere informato di intrusioni sospette o file alterati. Rimuovete dal sistema qualsiasi dato, di una certa importanza, che non necessiti di rimanere. Effettuate copie di backup dei dati vitali. Formattate i dischetti che gettate o che verranno impiegati in altri ambiti. Sconnettete i computer dalla rete quando non sono in uso. Impedite, ove possibile, i lettori per supporti magnetici e ottici. I computer e i modem che accedono a linee telefoniche devono essere posti sotto controllo. Riformattate gli hard-disk (dischi rigidi) quando inviate il computer in riparazione o demolizione. Non confidate a nessuno nulla che non debba essere confidato necessariamente. Non discutete con nessuno della sicurezza dei computer. Non è necessario ! Usate password di accesso e per i salvaschermo. Impedite che il personale possa accedere ai computer con propri dischetti e/o possa installare software di qualunque tipo. Concentrate, quando possibile, i computer in aree ristrette e accessibili con badge magnetici e/o Smartcard. Fate in modo che ogni utente sia chiaramente identificato, quando accede al computer. Ponete sotto controllo video la stanza “Elaborazione dati”, registrando su DVR. Crittografate i dati più importanti. Effettuate un controllo accurato, tramite software antivirus e/o anti-troiani su quanto transita sulla rete aziendale e verso Internet. Verificate a quali siti accedono i vostri dipendenti durante l’orario di lavoro. La responsabilità di azioni fraudolente e di accessi a siti illegali ricadrà su di voi. Ricordate che prevenire è meglio che curare e quando si parla di sistemi informatici questo si traduce in costosissimi interventi, a volte neppure risolutivi nel recupero dei dati perduti o prelevati indebitamente.

Radiofrequenza

Telefoni cellulari e cordless sono facilmente intercettabili, con apparati non troppo sofisticati. La ricezione risulta chiara, senza disturbi e rappresenta un ottimo sistema per ficcanasare nei vostri affari e/o affetti. La regola principale è di usare con accortezza questi mezzi di comunicazione, evitando di parlare di affari strettamente personali. Interfonici ad onde convogliate. Baby room (sistemi di sorveglianza per bambini piccoli). Baby video room (piccole telecamere poste nella stanza dei bimbi). Anche se questa pratica di intromissione in casa vostra è illegale, non potete neppure immaginare quanta gente vi si dedica. Non vi esimate dall’usare con discrezione questi apparati di comunicazione, in quanto sono presenti sul mercato internazionale, sistemi di intercettazione per questi sistemi.

Conclusioni

Sara’ sicuramente capitato di trovarsi a fronteggiare scorrettezze di vario tipo; amici, familiari, parenti, concorrenti, soci, subalterni, il numero delle persone che potrebbero riservarci sgradite sorprese aumenta spesso proporzionalmente al successo che otteniamo nella vita e nel lavoro.

La difesa attiva degli interessi, della proprieta’ e della dignita’ personale e’ una possibilita’ che la moderna tecnologia microelettronica consente oggi alla portata di tutti, anche senza conoscenze tecniche specifiche.

L’universo delle tecnologie per lo spionaggio elettronico da qualche anno si e’ arricchito di una sterminata serie di soluzioni sviluppate per il consumatore privato.

Ve ne proponiamo alcune: https://www.endoacustica.com/microspie-ambientali.php